!!!MUCHO CUIDADO!!!

Con una tarjeta de amor que contiene un troyano bancario y que afecta a clientes de banca en línea española.

12 de Junio de 2007

Detectada una nueva tarjeta de felicitación que contiene un troyano bancario y que afecta a CAJA MADRID, BBVA, LA CAIXA, BANCO POPULAR, OPENBANK y otra entidades españolas.

LOS SERVIDORES FRAUDULENTOS ESTAN ACTIVOS

Adverimos que el formato utilizado puede hacer picar a muchos usuarios en la red.

Gracias una vez mas a la colaboración de los internautas, la Comisión de Seguridad de la Asociación de Internautas ha podido analizar este nuevo troyano que afecta a varias entidades españolas entre ellas: CAJA MADRID y BBVA .

El formato usado es el siguiente correo electrónico trampa, pero recuerde este puede variar:

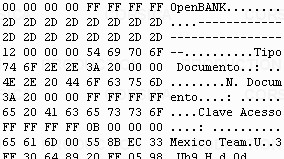

Tras varias horas de investigación del troyano sometido a un riguroso - análisis forense - Podemos anticipar algunas capturas de este ultimo troyano bancario lanzado a la Red.

El troyano bancario trabaja en distintas fases, la primera es la descarga de fichero ejecutable llamado;

yahooportales.exe 171 KB – comprimido con Petite.

Este primer troyano es de la familia downloader que su principal misión es realizar una nueva descarga del troyano principal el que modificara nuestro navegador, una vez que comprobamos a que servidor se dirige el downloader, realizamos la descarga del nuevo troyano, con el nombre;

3676.exe 1,92 MB – comprimido con Themida.

Advertimos que la descarga del nuevo troyano no la realiza con el nombre antes citado 3676.exe se realiza con el nombre de "tarjetassorpresa.jpg"

Pero luego es renombrado para dejarlo en ejecutable.

El siguiente paso es añadir una nueva cadena al registro de nuestro sistema:

Registro de Windows:\HKLMSoftwareMicrosoftWindowsCurrentVersionRun Agregar msnMsnger C:WINDOWSmsnMsnger.exe

El troyano manda su primer correo electrónico, aunque advertimos que durante el análisis comprobamos que cambia varias veces de servidor saliente:

220 mangoro.hst.terra.com.br ESMTP

EHLO INTERNAUTA

250-mangoro.hst.terra.com.br

250-PIPELINING

250-SIZE 26214400

250-AUTH PLAIN LOGIN

250 8BITMIME

RSET

250 Ok

AUTH LOGIN

334 VXNlcm5hbWU6

c2VuZC52b2xjb20uMg==

334 UGFzc3dvcmQ6

U2VuZGluZw==

235 Authentication successful

MAIL FROM:

250 Ok

RCPT TO:

250 Ok

DATA

354 End data with .

En este momento el troyano ya esta preparado para trabajar cada vez que se inicie la maquina con el nombre msnMsnger.exe y modificar el navegador cuándo se visite ciertas web de entidades bancarias españolas.

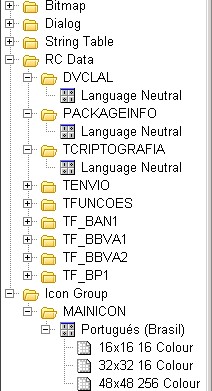

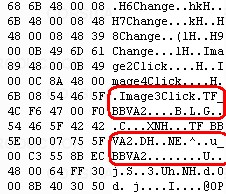

Detalles del nuevo troyano bancario:

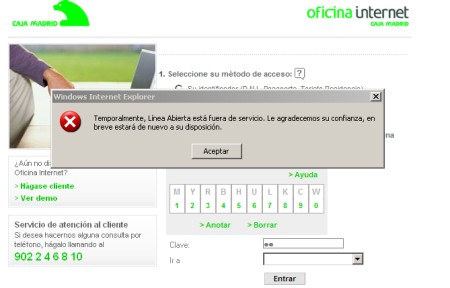

Captura del troyano bancario que afecta a Caja Madrid

Efecto del troyano en la web de Caja Madrid:

OPENBANK

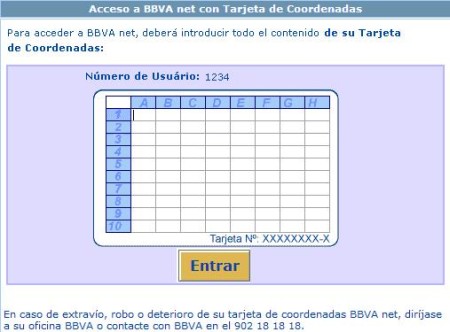

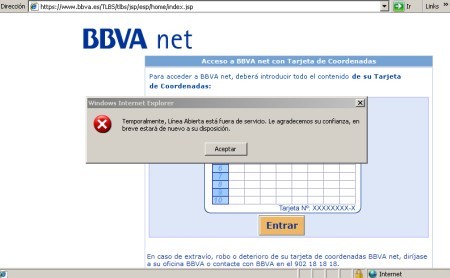

BBVA

Efecto del troyano en la web del BBVA:

Efecto del troyano en la web de La Caixa:

Efecto del troyano en la web del Banco Popular:

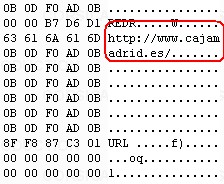

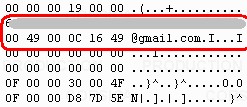

Los datos robados van a la siguiente cuenta de correo electrónico que ya fue reportada a las fuerzas policiales;

Por motivos de seguridad algunos detalles son omitidos, estos datos son puestos a disposición de las Fuerzas de Seguridad del Estado.

Recuerden tengan mucha prudencia con los correos electrónicos que reciben.

Consejos y advertencias:

Si usted recibe un correo de un extraño, un correo no deseado, incluso este tipo de tarjetas: Recomendamos la máxima prudencia y si es posible no haga caso de este tipo de correos electrónicos y NUNCA pulsar sobre los enlaces que contiene.

La mayoría de los antivirus no detectan este tipo de ficheros malware.

Mas datos sobre troyanos bancarios;

Como funciona un troyano bancario en el ordenador de una victima:

http://seguridad.internautas.org/html/4189.html

Análisis del troyano: http://seguridad.internautas.org/html/4185.html

Como funciona un troyano bancario en el ordenador de una victima, Internautas Televisión:

http://hemeroteca.internautas.tv/?tv=100

Comisión de Seguridad en la Red.

José María Luque Guerrero

http://seguridad.internautas.org - www.seguridadenlared.org - www.seguridadpymes.es

Asociación de Internautas. hemeroteca.internautas.org