Menu

Noticias

Descubiertos varios servidores con troyanos bancarios españoles y con claves de usuarios.

Tras dos meses de investigación por parte de la Comisión de Seguridad la Asociación de Internautas, su responsable, José Maria Luque, saca a luz varios servidores que contienen troyanos bancarios que afectan a entidades españolas, en esta nueva investigación y tras varios análisis se descubre donde van los datos robados de usuarios y las claves obtenidas, en el articulo se muestra por primera vez un listado de afectados.

27-01-2008 - En diciembre de 2007 tras un rastreo por varios servidores se detecta varios movimientos para usos fraudulentos por ciber-delincuentes , tras analizarlos se ve con claridad que tienen un objetivo y es infectar a miles de usuarios con una nueva generación de troyanos bancarios, en la investigación se detectaron cuatro, que afectan a las siguientes entidades bancarias, todos ellos están aun operativos:

- Caja Madrid

- La Caixa

- Openbank

- Grupo Santander

- Banesto

- Banco Popular (este ultimo esta mal programado, no afecta al cliente)

- También roba claves de PayPal.

El descubrimiento también deja patente que muchas recomendaciones de seguridad de la banca online están obsoletas en la actualidad.

En los primeros servidores hallados se detectan tres troyanos bancarios, uno que realiza el primer ataque y de tamaño reducido 144 KB y comprimido con la aplicación Private EXE Protector para no ser detectado por los antivirus, este troyano pertenece a la familia de downloader y su misión es realizar una llamada a servidores para descarga el programa principal en la maquina infectada, ejecutarlo, este ultimo es el principal.

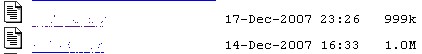

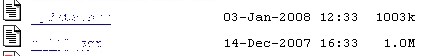

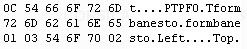

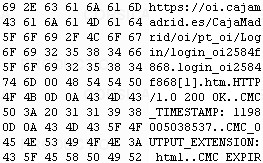

Algunos servidores detectados y como evolucionan con nuevas versiones:

Tras la ejecución del malware en la maquina de la victima se comprueba que el fichero actúa de la siguiente manera;

- Se instala una copia en el c:\Windows

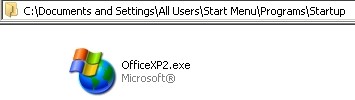

- Se copia en el Menú de Inicio

C:\Documents and Settings\USUARIO\Desktop\MALWARE.EXE" /S

Menú de Inicio:\\AllUsers Agregar OfficeXP2.exe

C:\Documents and Settings\ USUARIO\Desktop\MALWARE.EXE" /S

Menú de Inicio:\\AllUsers Agregar OfficeXP.exe

Dependiendo la versión del troyano cambia de nombre.

Luego manda un aviso por medio de ftp al ciber-delincuente comunicando una nueva victima:

INFECTADO

=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

Computador ....: COMISION DE SEGURIDAD

MAC ...........: 0A-0A-0A-0B-0B-0B

Win. Dir ......: C:\WINDOWS\system32

Data ..........: 27/01/2008

Hora ..........: 14:00:07

=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

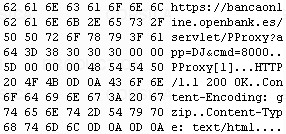

Tras el análisis del malware descubrimos las entidades financieras afectas, ejemplos:

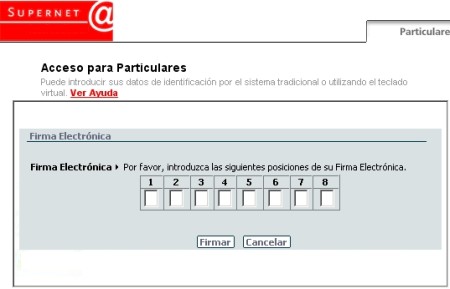

El troyano bancario nos modifica visualmente nuestro navegador con imágenes de la entidad afectada cuando visitamos su web, dejando el certificado, la conexión https, etc. pero nos piden todas nuestras claves bancarias:

Si un cliente afectado por este malware teclea las claves bancarias serán enviadas a un servidor ftp

220---------- Welcome to XXXXXX [TLS] ----------

220-You are user number 1 of 30 allowed.

220-Local time is now XX.XX. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 10 minutes of inactivity.

USER XXXX

331 User XXXX OK. Password required

PASS ANULADO

230-User XXXXXX has group access to: XXXXX

230 OK. Current restricted directory is /

TYPE I

200 TYPE is now 8-bit binary

SYST

215 UNIX Type: L8

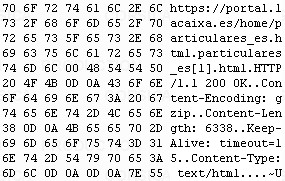

El servidor esta compuesto por las siguientes carpetas donde se guardan los datos de las victimas:

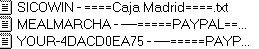

Por primera vez publicamos la siguiente imagen donde podemos ver el alcance real de este tipo de troyanos bancarios donde se deja claro que el numero de victimas a día de la publicación de este articulo de investigación es bastante elevado;

Ejemplo real de claves robadas:

Microsoft Windows XPversionMicrosoft Windows XP)

1280

----->>> Paypal Espanha <<<------

User: jesuan@telefonica.net

Senha: ELIMINADO POR SEGURIDAD

--------------------------------

=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

Computador ....: YOUR-4DACD0EA75

MAC ...........: 00-18-F3-28-83-39

Win. Dir ......: C:\WINDOWS\system32

Data ..........: 29/12/2007

Hora ..........: 17:33:38

=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

Microsoft Windows XPversionMicrosoft Windows XP)

1024

----->>> Paypal Espanha <<<------

User: esther.almarcha@uclm.es

Senha: ELIMINADO POR SEGURIDAD

--------------------------------

=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

Computador ....: MEALMARCHA

MAC ...........: 00-12-3F-30-15-89

Win. Dir ......: C:\WINDOWS\system32

Data ..........: 17/01/2008

Hora ..........: 9:25:17

=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

Por motivos de seguridad se omitieron bastantes datos en el articulo, en dicha investigación queda claro que este tipo de malware evoluciona muy rápidamente y donde muchos antivirus no hacen su labor y las recomendaciones actuales sobre seguridad informática en temas de banca online están obsoletas y anticuadas. También este articulo deja en evidencia a varias empresas y entidades publicas de investigación sobre malware y phishing, donde muchos fondos en “teoría” son para la lucha contra el fraude en la red.

Comisión de Seguridad en la Red.

José María Luque Guerrero

http://seguridad.internautas.org - www.seguridadenlared.org - www.seguridadpymes.es

Asociación de Internautas. www.internautas.org

Nota: Agradezco a mi familia y amigos, que están en los buenos y malos momentos que nos da la vida.

Bloques informativos

últimas noticias

- El delincuente “gracioso” de phishing de Caja Madrid.

- Listado de dominios falsos que simulan ser entidades financieras españolas en el extranjero.

- Descubrimos una nueva web falsa de recargas de móvil que simula ser Movistar.

- La Asociación de Internautas descubre y alerta de una web falsa de recargas de móvil.

- Varias web falsas para robar claves de usuarios de Hotmail

- Descubierta una red de venta de entradas falsas que suplantan sitios web oficiales de eventos deportivos.

- Malware disfrazado de video X de la actriz española Penélope Cruz.

- Pharming bancario, un caso real y activo.

- Nuevo antivirus falso.

- Caixa Galicia, publicidad y seguridad parecen ser incompatibles.

Top

- Paginas webs falsas preparadas para robar claves de usuarios de Hotmail.

- Guía rápida de los nuevos fraudes en la red.

- Tarjetas de felicitaciones y falsas actualizaciones de antivirus preparadas para robar claves de correos y clientes.

- Un peligro en auge. El fraude puede venir disfrazado de oferta de trabajo.

- Descubiertos varios servidores con troyanos bancarios españoles y con claves de usuarios.

- Pharming bancario, un caso real y activo.

- Malware disfrazado de video X de la actriz española Penélope Cruz.

- Como funciona un troyano bancario en el ordenador de una victima. (II Parte)

- ¿La banca online es vulnerable? (1ª Parte)

- Caja Madrid, Ibercaja, Banesto, La Caixa, Banco Popular y Paypal España afectados por nuevos troyanos bancarios.

Se permite la reproducción total o parcial de todos los contenidos siempre que se cite la fuente y se enlace con el original